原标题:“破坏性程序”完成人脸识别的行为定性

【案情】李某、王某使用“视频切换器”“XX视频”等技术手段,用事先制作好的3D人脸视频替换应由摄像头获取人脸认证的视频内容,从而绕过实时人脸认证来完成认证程序,以此非法获利2万余元至10万余元不等。经鉴定,上述“视频切换器”和“XX视频”软件是破坏性程序。

【评析】关于李某、王某的行为构成何罪有三种不同的观点。

种观点认为,构成破坏计算机信息系统罪。被告人违反国家规定,对计算机信息系统功能进行增加,造成计算机信息系统不能正常运行,后果严重,构成破坏计算机信息系统罪。

第二种观点认为,构成非法获取计算机信息系统数据罪。被告人侵入计算机系统控制并注册信息的过程,是获取并运行数据的结果,应以非法获取计算机信息系统数据罪定罪处罚。

测温产品大全svserve

第三种观点认为,构成非法控制计算机信息系统罪。笔者同意第三种观点。首先,根据两高司法解释,具有“避开或者突破计算机信息系统安全保护措施,未经授权或者超越授权对计算机信息系统实施控制的功能的”应当认定为刑法第二百八十五条第三款规定的“专门用于侵入、非法控制计算机信息系统的程序、工具”。从体系解释的一致性观点来看,“侵入、非法控制”包括“避开或者突破计算机信息系统安全保护措施,未经授权或者超越授权对计算机信息系统实施控制的功能的”行为。其次,所谓非法控制,即被告人通过技术手段,使他人计算机信息系统受其掌控,接受其发出的指令,完成相应操作,达到非法控制计算机信息系统的目的,其主观上并非使被控制系统被破坏。再次,人工委《中华人民共和国刑法释义》一书对于该罪名的解释中,非法控制包括对他人计算机实现完全控制,也包括只实现对他人计算机信息系统的部分控制,不论实际控制的程度如何,只要能够使他人计算机信息系统执行其发出的指令即可。因此本案应以非法控制计算机信息系统罪追究被告人的刑事责任。 返回搜狐,查看更多

责任编辑:

www.nvserve.com

阿姆斯壮阀门机械(中国)有限公司

阿姆斯壮阀门机械(中国)有限公司 耀希达凯阀门设备(中国)有限公司

耀希达凯阀门设备(中国)有限公司 霍尼韦尔HONEYWELL阀门

霍尼韦尔HONEYWELL阀门 日本TLV阀门设备(中国)有限公司

日本TLV阀门设备(中国)有限公司 日本阀天VENN阀门

日本阀天VENN阀门 上海代益阀门有限公司

上海代益阀门有限公司 品胜

品胜 VOIA

VOIA 摩米士

摩米士 魔帝

魔帝 羽博

羽博 电小二

电小二 力杰

力杰 美创

美创 龙威盛

龙威盛 乐视

乐视 品迪

品迪 梵斯天使

梵斯天使 ZTE中兴

ZTE中兴 森博

森博 绿能星光

绿能星光 天地任翔

天地任翔 日月能

日月能 德贝鑫

德贝鑫 CE-LINK

CE-LINK 威思博瑞

威思博瑞 QIC

QIC 漫步者Edifier

漫步者Edifier 捷波朗

捷波朗 雷克沙Lexar

雷克沙Lexar 宾果Bingle

宾果Bingle 中兴

中兴 爱魔客

爱魔客 天语

天语 GDOO

GDOO 艾铭

艾铭 燕小六华丽升职变身瓜州通判

燕小六华丽升职变身瓜州通判 政协闭幕陈道明等现身 曝孙俪录音唤醒昏迷铁粉

政协闭幕陈道明等现身 曝孙俪录音唤醒昏迷铁粉 燕小六华丽升职变身瓜州通判

燕小六华丽升职变身瓜州通判 《饭饭男友》甜蜜来袭:我和男神的恋爱游戏

《饭饭男友》甜蜜来袭:我和男神的恋爱游戏 HDR-800微电脑电池内阻测试仪

HDR-800微电脑电池内阻测试仪 TÜV莱茵大中华区太阳能及燃料电池总经理李卫春

TÜV莱茵大中华区太阳能及燃料电池总经理李卫春 《歌手》被人扔鸡蛋!萧敬腾的心酸出道史

《歌手》被人扔鸡蛋!萧敬腾的心酸出道史 《云巅2》定档3.30晚8时 周杰伦昆凌甜蜜出游

《云巅2》定档3.30晚8时 周杰伦昆凌甜蜜出游 欧洲十二条极美街道的十二个眼神

欧洲十二条极美街道的十二个眼神 《王牌对王牌2》未播:王源放大招 脸堵干冰口

《王牌对王牌2》未播:王源放大招 脸堵干冰口 白酒陈化催熟陈味剂

白酒陈化催熟陈味剂 女人真的很美,我觉得世界上没有什么美过女人

女人真的很美,我觉得世界上没有什么美过女人 知道测试知道测试知道测试知道测试知道测试1

知道测试知道测试知道测试知道测试知道测试1 绵爽王调味酒

绵爽王调味酒 车规品

车规品 变压器

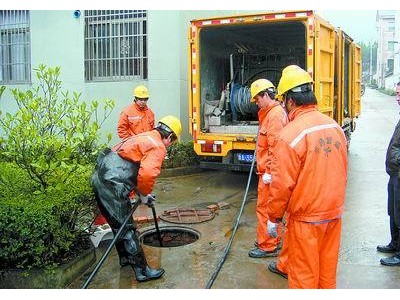

变压器 无锡北塘区山北镇工厂污水管道CCTV检测公司

无锡北塘区山北镇工厂污水管道CCTV检测公司 无锡南长区迎龙桥大型污水管道清洗疏通公司

无锡南长区迎龙桥大型污水管道清洗疏通公司 凌源甜瓜种苗基地在哪 出售嫁接苗厂

凌源甜瓜种苗基地在哪 出售嫁接苗厂 南京市栖霞区高压清洗疏通污水管道公司

南京市栖霞区高压清洗疏通污水管道公司 昆山老城区点半工厂排污许可证【今日更新】

昆山老城区点半工厂排污许可证【今日更新】 梁山嫁接黄瓜苗哪有 大黄瓜苗育苗厂

梁山嫁接黄瓜苗哪有 大黄瓜苗育苗厂 苏州高新区横塘镇污水管道非开挖置换修复公司

苏州高新区横塘镇污水管道非开挖置换修复公司 南通如皋市高压清洗污水雨水管道(值得推荐)

南通如皋市高压清洗污水雨水管道(值得推荐) 白酒专用除苦剂

白酒专用除苦剂 宝娜斯夏季防勾丝超薄丝袜连裤袜隐形性感显瘦肉色女打底袜长筒袜

宝娜斯夏季防勾丝超薄丝袜连裤袜隐形性感显瘦肉色女打底袜长筒袜 散装米酒除苦剂

散装米酒除苦剂 供应非标深沟球轴承B30-127AC3-2RS规格30*75*20

供应非标深沟球轴承B30-127AC3-2RS规格30*75*20 落地立式广告机液晶屏多媒体教学会议一体机触控触摸显示器

落地立式广告机液晶屏多媒体教学会议一体机触控触摸显示器 焓差综合性能实验室多功能焓差室新风焓差实验室

焓差综合性能实验室多功能焓差室新风焓差实验室 山一化学NS1001高温润滑脂高温氟素白油

山一化学NS1001高温润滑脂高温氟素白油 扬州塑粉脱塑剂,上海刷涂脱漆剂

扬州塑粉脱塑剂,上海刷涂脱漆剂